20.02.2024

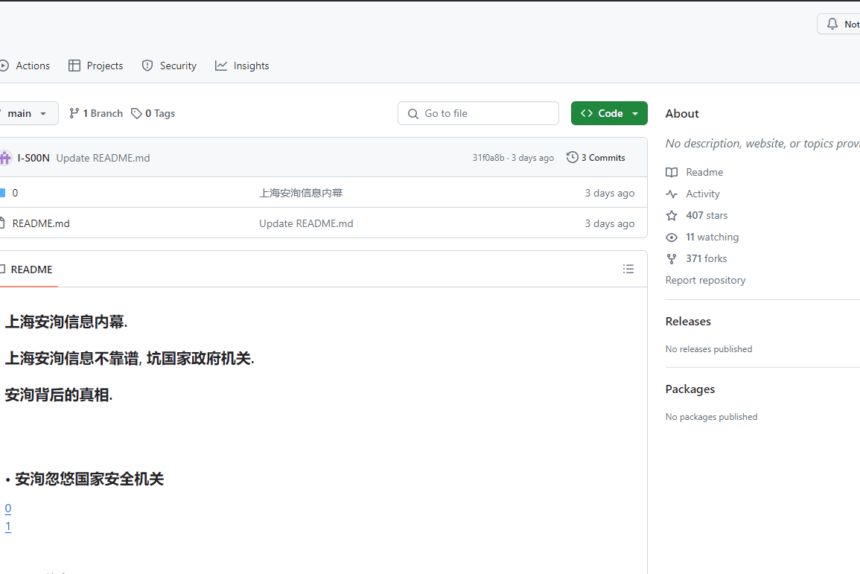

Son zamanlarda, kimliği belirsiz bir grup tarafından iddia edilen Çin hükümeti belgelerinin bir koleksiyonu GitHub platformunda sızdırıldı. Tayvanlı tehdit istihbarat araştırmacısı Azaka Sekai'ye göre, sızdırılan belgeler, Çin'in saldırgan siber operasyonlarına ışık tutarak I-Soon tarafından geliştirilen casus yazılımların kullanımını ortaya koyuyor.

Çeşitli analistler iddia edilen sızdırılmış belgeleri inceledi, ancak bu yazının yazıldığı zamana kadar bunların gerçekliği henüz doğrulanmadı.

I-Soon ile iletişim kurma çabalarında bulunuldu ancak herhangi bir yanıt alınamadı.

Azaka Sekai, sızdırılan belgelerin Çin'in devlet destekli siber faaliyetlerinin iç işleyişine detaylı bir bakış sunan bir tehdit istihbaratı uzmanı olarak iddia ediyor. Özellikle, belirli saldırgan yazılımların, kullanıcıların Twitter e-posta ve telefon numaralarını, gerçek zamanlı izleme, onların adına tweet atma ve doğrudan mesajları okuma gibi belirli işlevselliklere sahip olduğu bildirildi.

İddia edilen belgelere göre, saldırganlar hem Android hem de iOS cihazlarına yönelebilir ve donanım detayları, GPS verileri, kişiler, medya dosyaları ve canlı ses kayıtları dahil olmak üzere bir dizi hassas bilgiyi sızdırabilirler.

İddia edilen bu belgeler, saldırganların casusluk için kullanabilecekleri çeşitli cihazları da içermekte; bu cihazlar, iddia edildiğine göre hedeflenen Android telefonlara bir WiFi sinyali aracılığıyla sızabilen WiFi yetenekli cihazlara benzemektedir. Harici olarak, bu cihazların iddia edilen şekilde tanınmış bir Çin üreticisinin taşınabilir pillerine benzemesi söz konusu.

Azaka Sekai'nin Mandarin dilindeki belgeler üzerine yaptığı analiz, saldırganlar tarafından iddia edilen farklı türdeki cihazları ve Weibo, Baidu ve WeChat gibi Çin sosyal medya platformları üzerinden bireylerin gözetimi için tasarlanmış araçları inceler.

İddia edilen bir liste de ortaya çıktı ve bu liste, casus yazılım tarafından etkilenen ülkelerin isimlerini içerdiğini iddia ediyor. Bu listeye göre, Pakistan, Nepal, Türkiye, Kazakistan, Kırgızistan, Malezya, Moğolistan, Hindistan, Mısır, Fransa, Kamboçya, Ruanda, Nijerya, Hong Kong, Endonezya, Vietnam, Burma, Filipinler ve Afganistan'dan terabaytlarca bilgi toplandı. Mağdurlar arasında Türkiye Bilimsel ve Teknolojik Araştırma Konseyi (TÜBİTAK) da bulunmaktadır.

Ayrıca, sızdırılan belgeler, casus yazılım geliştiren çalışanların kazançlarına dair içgörüler sunar. "C seviye yöneticileri hariç, vergi sonrası ortalama maaş 7,600 RMB, yaklaşık 1,000 USD'dir. Bu tazminat, iddia edilen faaliyetlerinin doğası göz önüne alındığında düşük olarak değerlendirilmektedir," şeklinde bir araştırmacı yorum yapmıştır.